„Na jar tohto roku útočil vo Francúzsku počítačový vírus neznámeho pôvodu, ktorý dokázal takmer všetko z toho, čím sa vyhrážal,“ hovorí Ondrej Kubovič z Esetu. Email, ktorým kriminálnici vydierajú svoje obete a v ktorom sa vyhrážajú, že zverejnenia záznam z kamery ich počítača, na ktorom (možno) sledovali internetovú pornografiu, je pomerne starým trikom. Sexuálny obsah napokon koloval vo forme „prehistorického porna“ (ASCII porn) po počítačových sieťach ešte v časoch, keď internet ani neexistoval.

Novinkou roku 2019 je však vlna útokov škodlivého kódu, ktorý už nie je iba „scam“, teda „blafovanie“. Dokáže totiž prakticky všetko, čím sa vyhráža. A v prípade, že to nedokáže, je aj tak nebezpečný, lebo pôsobí dostatočne uveriteľne. Schopnosť útočníkov manipulovať obeťami pomocou techník sociálneho inžinierstva sa totiž postupne zvyšuje.

Ondrej Kubovič, špecialista Esetu na digitálnu bezpečnosť, vysvetľuje, ako vyzerá vydieračský email v roku 2019.Foto: Eset

„Moderný“ vydieračský email

„V posledných mesiacoch sme urobili „sondu“ na niekoľkých desiatkach takýchto vydieračských emailov, ktoré žiadali poslať výkupné platbou na určenú bitcoinovú peňaženku,“ hovorí Ondrej Kubovič, špecialista Esetu na digitálnu bezpečnosť.

„Zistili sme, že v približne 60 percentách prípadov skutočne došlo k platbe. Celkovo 123 platieb dosiahlo v súhrne rádovo hodnotu desiatok tisíc eur. A z tých útočníci už reálne vybrali asi 35-tisíc eur. Napriek tomu, že ide o pomerne jednoduchý typ útoku, naše dáta naznačujú, že pre útočníkov je pomerne efektívny, najmä ak vezmeme do úvahy, že nevyžaduje žiadne špeciálne technické znalosti.“

Počítačový vírus vás nezasiahol? Dobre, ale dajte si týchto pár otázok

Ako teda vyzerá „moderný“ vydieračský email v roku 2019? Na rozdiel od iných, naivne pôsobiacich formulácií v duchu „sme od polície, zaplaťte a nebudeme vás vyšetrovať“, prípadne jednoduchého „v budove je bomba, zaplaťte a nevybuchne“, sa sexuálne vydieračské útoky posúvajú k oveľa uveriteľnejším formám.

Prvým útokom na psychiku obete býva sfalšovaná adresa odosielateľa. Kriminálnik totiž predstiera, že email prišiel z vlastného inboxu adresáta. „Cieľom útočníkov je, aby si obeť povedala: ‚Veď oni vedia, čo robím, s kým si píšem, aké súkromné, prípadne nevhodné správy som posielal kamarátom‘,“ vysvetľuje Kubovič.

Heslo môže byť ukradnuté, ale aj nemusí

Útočníci tiež často tvrdia, že získali heslá obete. Niekedy aj uvádzajú heslo, ktoré v minulosti skutočne uniklo. „Ak si obeť heslo ešte nezmenila, prípadne ani nevedela, že uniklo, nemusí vedieť posúdiť, či email nehovorí pravdu,“ upozorňuje špecialista Esetu.

Typickým znakom takýchto mailov býva (zdanlivo) technický jazyk, ktorý nie je pre experta komplikovaný, ale bežní ľudia mu nerozumejú. Znie hrozivo, a teda aj „uveriteľne“. „Email pôsobí, akoby útočníci dokázali nainštalovať škodlivý kód, aktualizovať ho a mali prístup k dátam z počítača obete,“ pokračuje Kubovič.

Útočníci veľké tromfy vyťahujú v emailoch až hlbšie v texte: tvrdia, že majú intímne video a kópiu disku obete, ale za určitú sumu, napríklad tisíc dolárov, prípadne 500 či 700 eur, všetky svoje hrozby stiahnu. „Obeť zvyčajne dostane lehotu, napríklad 48 hodín, a ak nezaplatí, útočníci sa vyhrážajú, že rozošlú citlivé informácie všetkým jej kontaktom,“ hovorí Kubovič.

Vírus potrebuje jedno zaváhanie

V praxi často ide pre adresáta o veľmi nepríjemnú situáciu. Hoci stále môže ísť o planú hrozbu, úplne isté to už nie je. „Škodlivý kód, ktorý dostal meno Varenyky, dokázal počas tohto roka, že mnohé z uvedených hrozieb útočníci naozaj dokážu splniť,“ pokračuje Kubovič.

Podmienkou, aby sa tak mohlo stať, je, že útočníci v istom momente vylákajú od obete povolenie na prístup do počítača. To môžu dosiahnuť napríklad cez podvrhnuté infikované prílohy v maili, škodlivé inzeráty či formuláre na internete, alebo pozmenením inak neškodného softvéru.

Kto bude Eset 2030?

Týmto desiatim slovenským firmám by mohla patriť budúcnosť

„Varenyky fungoval ako spambot, ktorý si v máji 2019 budoval vlastnú sieť infikovaných počítačov, ktoré zaň rozosielali podvodné spamové emaily. Ich počet sa mohol vyšplhať až na 1 500 za hodinu,“ vysvetľuje Kubovič. Na svoje šírenie využíval email s priloženou falošnou faktúrou od operátora.

Ak obete prílohu otvorili a povolili makrá, rozbehla sa ďalšia fáza útoku, pri ktorej sa už stiahol škodlivý kód Varenyky. Ten kriminálnici počas leta ďalej aktualizovali a vylepšovali. Neskôr začali prostredníctvom tohto spambotu rozosielať obetiam vo Francúzsku po francúzsky písané vydieračské maily so sexuálnou témou. Útočníci tiež pridali QR kód, aby obeť mohla „komfortne“ zaplatiť.

Škodlivý kód sa dokázal pripájať aj na takzvaný command and control server (počítač pod kontrolou útočníkov, ktorý rozosiela inštrukcie) a vedel sa aj odinštalovať, aby expertom skomplikoval analýzu.

Urobiť tajnú kópiu disku nie je nemožné

Varenyky pritom disponoval komponentami, ktoré zbierali heslá z internetových prehliadačov aj z emailov (ak obete nepoužívali na prístup do mailov dvojfaktorovú autentifikáciu, ako napríklad druhé, jednorazové heslo). „Dokázal pridať aj skrytú plochu, ktorá útočníkom umožňovala nepozorovane spustiť z pozície používateľa hocijakú aplikáciu,“ pokračuje Kubovič.

„Na základe toho vedel urobiť aj spomínanú kópiu celého disku aj zaznamenávať podobu desktopu. Varenyky na krátky čas dokonca obsahoval modul, ktorý sledoval názvy záložiek v prehliadači. Ak sa v nich objavili kľúčové slová spojené s pornografiou, spustil nahrávanie obrazovky.“

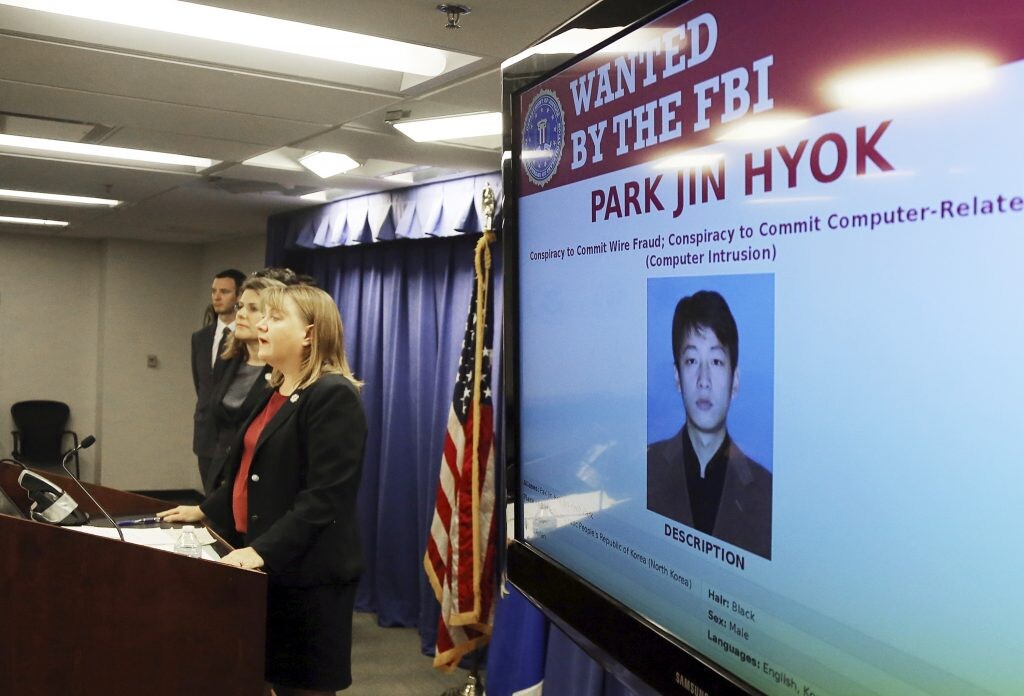

Americká prokurátorka Tracy Wilkinson oznamuje, že zodpovedným za útok Wannacry požadujúci výkupné, je zodpovedný programátor Park Jin Hyok, ktorý mal pracovať pre Severnú Kóreu. FOTO: SITA/AP

Tento komponent, ktorý umožňoval odosielať záznam z počítača útočníkom, však nakoniec zo škodlivého kódu zmizol – nevie sa však, prečo. „Čo v porovnaní so sextortion emailami chýbalo, bol spomínaný záznam z kamery počítača,“ uzatvára Kubovič. „Na základe úrovne, ktorú malvér dosahoval, je však možné povedať, že by útočníci takúto funkciu do škodlivého kódu dokázali pridať za niekoľko hodín, dní či týždňov.“

Aké veľké boli škody, ktoré útok spôsobil? „Nedokážeme to povedať, keďže nie je k dispozícii dostatok dát o útokoch. Obete sa v podobných prípadoch nezvyknú hlásiť na polícii, takže nie je známe, koľko úspešných útokov sa naozaj stalo,“ bilancuje Kubovič.

Vaša kamera nemusí poslúchať iba vás

Éra, počas ktorej sa zvyklo hovoriť, že „malvér nevie ovládať hardvér, len kazí softvér,“ je už dávno preč. V praxi je dnes už možné, aby infikovaný počítač svojho používateľa snímal aj bez jeho vedomia. Účinne sa proti tomu dá chrániť tým, že si majiteľ kameru zakryje, používa zatvárací kryt alebo má nainštalované softvérové blokovanie.

„Sextortion“ sa dnes javí ako výnosný biznis pre útočníkov aj preto, že má potenciál obrovského počtu obetí. Môže sa ňou stať práve tak vystrašený tínedžer, ako aj najbohatší človek sveta. Prípad zakladateľa Amazonu Jeffa Bezosa, ktorému sa v zime vyhrážal bulvár, že zverejní intímne fotky z jeho mimomanželského vzťahu, je trochu odlišný, keďže zábery zrejme unikli neopatrnosťou z mobilu jeho novej partnerky. Rozvod (a svojho druhu „výkupné“, približne 35 miliárd dolárov, ktoré pripadli jeho exmanželke) však prepieranie Bezosovej nevery spôsobilo tak či tak.

Našli ste chybu? Napíšte nám na editori@forbes.sk